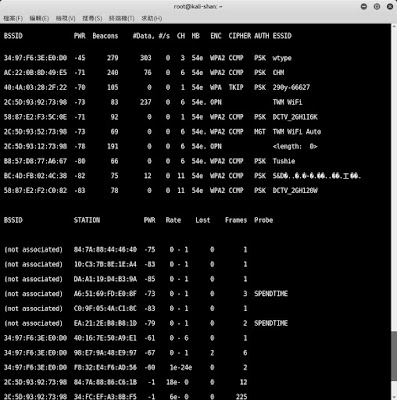

kismet說明

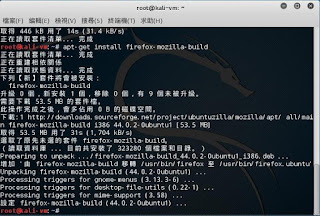

無線掃描+擷取封包功能 輸入 kismet 先將無線網卡 設定成 監聽模式 變成 wlan0mon Intf 輸入 wlan0mon 按 close console window 指令help: Usage: /usr/bin/kismet_server [OPTION] Nearly all of these options are run-time overrides for values in the kismet.conf configuration file. Permanent changes should be made to the configuration file. *** Generic Options *** -v, --version Show version -f, --config-file <file> Use alternate configuration file --no-line-wrap Turn of linewrapping of output (for grep, speed, etc) -s, --silent Turn off stdout output after setup phase --daemonize Spawn detatched in the background --no-plugins Do not load plugins --no-root Do not start the kismet_capture binary when not running as root. For no-priv remote capture ONLY. *** Kismet Client/Server Option