dnsenum說明

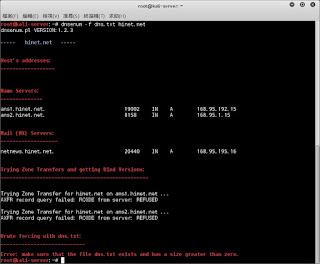

平常查看某一網域的DNS設定 , 可以用nslookup 或外頭網頁(例如: network-tools.com)查詢 但是若你想查藏於裡頭的子網域 名稱 , 就可用 dnsenum 1. 可用內建dns.txt 去查子網域名稱 2. 可透過google搜尋 3. 可對classC執行whois查詢, 來確定該網域的IP範圍 4. 可反向查詢 example: dnsenum -f dns.txt hinet.net dnsenum -p 5 -s 8 hinet.net 叁考: https://www.youtube.com/watch?v=wPLlhfcy-wg