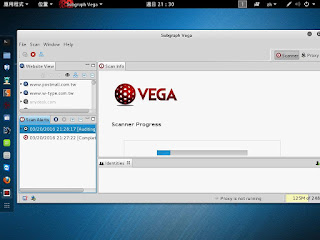

vega for Kali

這是一套專測試SQL inject(mysql, sql server) 及XSS(CSS)漏洞軟體 仔細觀看以下影片, 將可發現使用方式 例如: 網站上有可以加入會員網頁, 欄位其實有其輸入格式, 例如: email有@等要求... 此軟體可以揪出那邊沒沒有設定格式限制問題, 但是喔,....並不是很準確指出問題,會跟你顯示那個網頁有GET 語法問題 你還是要去自己想一下.....能找出來也是很棒啦 參考: 1. https://www.youtube.com/watch?v=JwPhSAocT8Y 2. http://tools.kali.org/web-applications/vega 3. https://www.youtube.com/watch?v=By3sLvKAh4g 4. https://www.youtube.com/watch?v=X3BGO9U8zuU 5.XSS: https://zh.wikipedia.org/wiki/%E8%B7%A8%E7%B6%B2%E7%AB%99%E6%8C%87%E4%BB%A4%E7%A2%BC