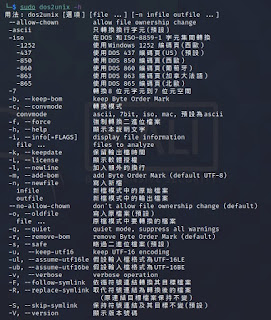

sudo dos2unix -h sudo unix2dos -h 用來轉換dos與unix 文件中換行錯誤, 避免打開混亂的亂碼 sudo dos2unix -h 用法: dos2unix [選項] [file ...] [-n infile outfile ...] --allow-chown allow file ownership change -ascii 只轉換換行字元(預設) -iso 在DOS 和ISO-8859-1 字元集間轉換 -1252 使用Windows 1252 編碼頁(西歐) -437 使用DOS 437 編碼頁(US) (預設) -850 使用DOS 850 編碼頁(西歐) -860 使用DOS 860 編碼頁(葡萄牙) -863 使用DOS 863 編碼頁(加拿大法語) -865 使用DOS 865 編碼頁(北歐) -7 轉換8 位元字元到7 位元空間 -b, --keep-bom keep Byte Order Mark -c, --convmode 轉換模式 convmode ascii, 7bit, iso, mac, 預設為ascii -f, --force 強制轉換二進位檔案 -h, --help 顯示本說明文字 -i, --info[=FLAGS] display file information file ... files to analyze -k, --keepdate 保留輸出檔時間 -L, --license 顯示軟體授權 -l, --newline 加入額外的換行 -m, --add-bom add Byte Order Mark (default UTF-8